O vírus Locky é o ransomware mais perigoso que bloqueia arquivos pessoais dos usuários de computador e pede que eles paguem um resgate, se quiserem recuperar seus arquivos. Este Ransomware muda os nomes de arquivos criptografados para um uma combinação única de 16 caracteres de letras e dígitos e adiciona a extensão de arquivo .locky. De acordo com o programa, para desbloquear os arquivos, você precisará do código de desencriptação, que pode ser obtido se pagar o resgate. O programa utiliza os algoritmos RSA-2048 (assim, às vezes é denominado como vírus RSA-2048) e AES-1024 para criptografar arquivos.

Virus Locky quicklinks

- Principais Características do Vírus Locky

- Como Restaurar Arquivos Bloqueados por Locky

- Atualizações de vírus do Locky

- Outras Versões do Locky

- Como prevenir o vírus Locky

- Ferramentas de Malware remoção automática

- Como remover Vírus Locky usando o System Restore?

- 1. Reinicie o seu computador no Modo de Segurança com Janela de Comandos

- 2. Remoção complete do Vírus Locky

- 3. Restaure os ficheiros afetados pelo Vírus Locky usando Shadow Volume Copies

(Win)

Nota: julgamento Spyhunter fornece detecção de parasita como Vírus Locky e auxilia na sua remoção de forma gratuita. experimentação limitado disponível, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Nota: julgamento Combo Cleaner fornece detecção de parasita como Vírus Locky e auxilia na sua remoção de forma gratuita. experimentação limitado disponível,

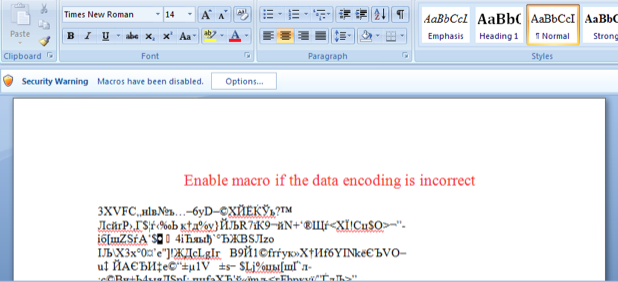

Embora possa haver várias maneiras de distribuir esta infecção, a mais popular é infectando através de e-mails. Primeiramente, você irá receber um e-mail em sua caixa de entrada, anexado um documento do Word. Se você abrir o documento, tudo o que poderá ver é apenas um coisas aleatórias sem sentido e um conselho para “Ativar o macro se a codificação de dados estiver incorreta”. Os Hackers querem que você ative Macros para que o código que está no documento .doc possa executar e infectar o seu computador. Ele irá salvar automaticamente os vírus no seu PC. Uma vez feito isso, o arquivo salvo, vai servir como um downloader para obter os pedaços necessários para a conclusão bem sucedida da infecção. Eventualmente, seus arquivos serão encriptados pela extensão de ransomware .locky.

Provavelmente, a pior característica do Locky é que ele abre caminho para mais infecções de ransomware. Já estava quase sem precedentes em sucesso e perigo, nós temos um monte de outros vírus ransomware como GandCrab (3 versões do vírus), Cryptolocker ou Petya.

Principais Características do Vírus Locky

Locky pode ser facilmente considerado um dos vírus de computador mais grave dos últimos anos, já que muitos hackers usam várias técnicas para distribuí-lo e infectar mais e mais usuários. Podemos, por exemplo, relatara uma situação onde os hackers enviaram 23 milhões de e-mails com Locky de vírus ou como usar arquivos MHT para distribuir o Cavalo de Tróia Fareit e o ransomware Locky.

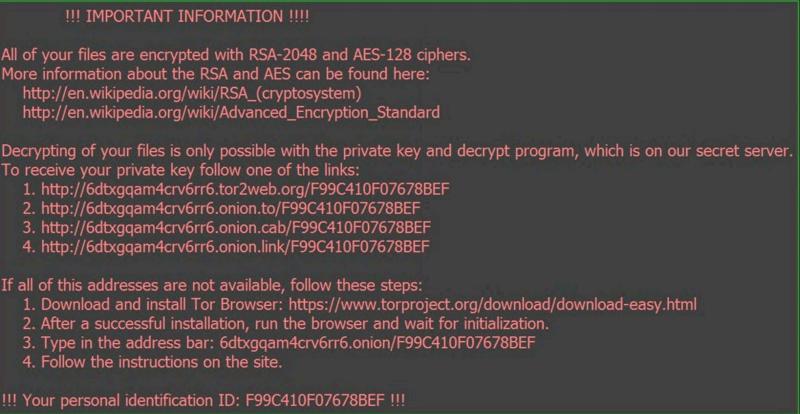

Se seus arquivos foram bloqueados pelo Ransomware Locky, o seu papel de parede do desktop será substituído por uma mensagem que diz que você deve pagar .5 BTC para obter o código de desencriptação. Pela forma como é referido por NakedSecurity, o preço pode ir até 1 BTC, o que equivale a cerca de $500. O programa também cria um arquivo de texto com a mesma mensagem. Tenha em mente que este malware apaga as cópias de volume de todos os arquivos, o que torna ainda mais complicado para restaurar seus arquivos.

Texto original a partir de uma nota de resgate do Locky:

Ransomware Locky

Todos os seus arquivos são criptografados com cifras RSA-2048 e AES-128. Mais informações sobre a RSA e AES podem ser encontradas aqui: https://en.wikipedia.org/wiki/RSA (criptografia de sistema) https://en.wikipedia.org/wiki/Advanced_Encryption_standard Descriptografar seus arquivos só é possível seguindo as etapas a seguir Como comprar descriptografia? 1. Você pode fazer o pagamento com BitCoins, existem muitos métodos para obtê-los. 2. Você deve registrar a carteira de BitCoin (carteira online mais simples OU alguns outros métodos de criação de carteira) 3. Compra de BitCoins – Embora não seja ainda fácil para comprar bitcoins, está ficando mais simples a cada dia.

Como Restaurar Arquivos Bloqueados por Locky

Se você tiver um backup dos arquivos criptografados, tem uma solução para este problema. Você pode simplesmente restaurar seus arquivos de backup. Se você não tiver isso, infelizmente, poderá perder o que vírus Locky bloqueou. Não há garantias de que após fazer o pagamento você receberá um código que funcione. Se você pagar, pode apenas dar algum dinheiro para os criminosos cibernéticos.

Não abra anexos de remetentes desconhecidos ou você pode ser infectado com o Ransomware Locky. Eu recomendo fazer uma cópia de segurança dos arquivos importantes usando algum serviço de cloud. Vale a pena mencionar que o vírus Locky emprega métodos de distribuição difíceis e agressivos, como descrito em Entrada de blog pela Symantec.

Há, na verdade, 2 versões do ransomware usando a extensão .locky: vírus regular Locky e AutoLocky. Os arquivos criptografados por este ransomware podem ser descriptografado usando Emsisoft do AutoLocky Decryptor. Se seus arquivos foram criptografados pelo regular Locky, sua melhor escolha é recuperar os arquivos de backup ou tentar restaurar arquivos excluídos usando o software de Recuperação de Dados, como a Recuperação de Dados PRO.

Também é recomendável obter a melhor proteção antivírus e instalar um aplicativo antimalware: Spyhunter ou StopZilla.

Atualizações de vírus do Locky

Há uma versão de imitação do vírus Locky que está utilizando um esquema de criptografia muito mais simples. Seus arquivos corrompidos podem ser recuperados por Emsisoft do AutoLocky Decryptor. Você pode sempre tentar, se seus arquivos de tem a extensão .locky e outros métodos de recuperação terem falhado.

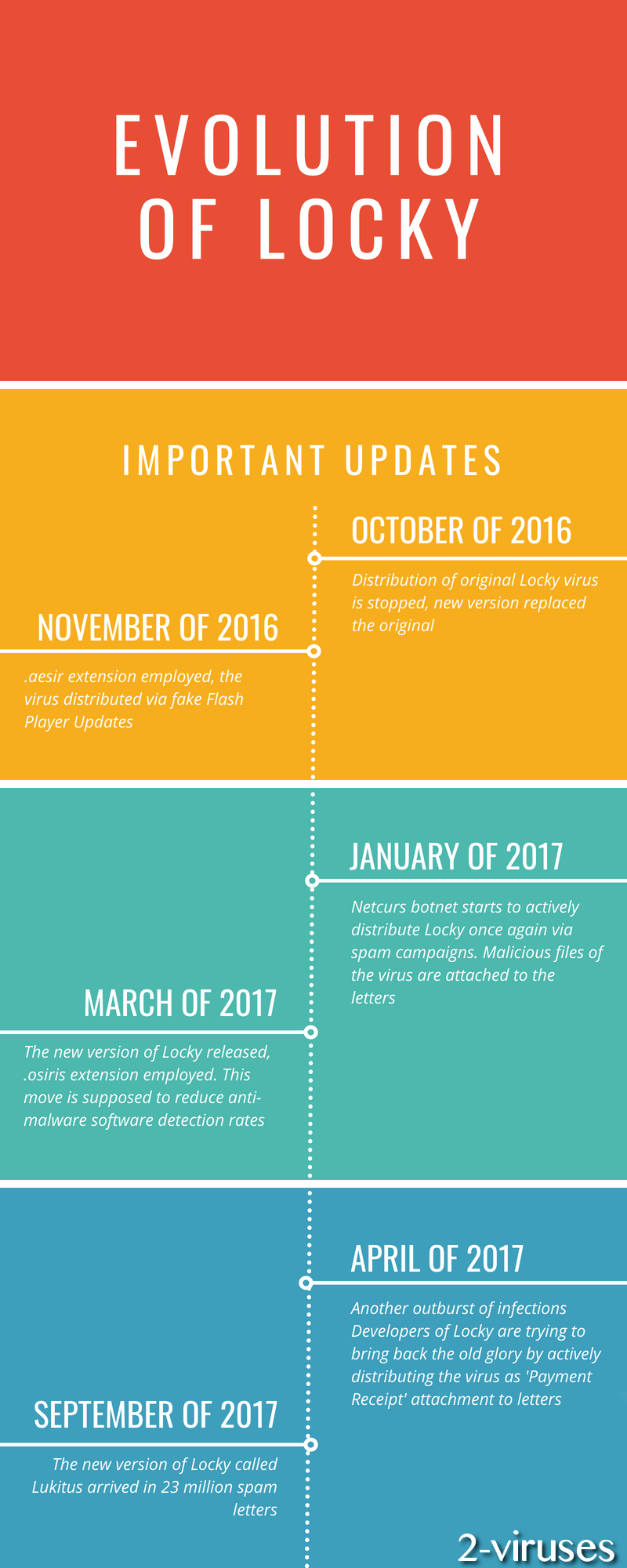

Atualização de outubro de 2016: O vírus Locky pode ser uma infecção assustadora e amplamente distribuída, mas agora, as vítimas podem se infectar apenas acidentalmente, já que esta variante não é mais se espalhando ativamente. Novo ransomware lançado para substituir esta variante mais antiga e tão assustadora como esta.

Atualização de 18 de novembro de 2016: O ransomware Locky foi recentemente distribuído através de atualizações falsas do Flash Player.

Atualização de 21 de novembro de 2016: O malware de criptografia Locky está usando agora a extensão .aesir para marcar os arquivos criptografados.

Atualização de 5 de dezembro de 2016. Agora os arquivos criptografados por Locky são acrescentados com a extensão .osiris. A extensão está relacionada com anexos em e-mails de spam, os quais são arquivos de Excel e contém macros, que deve ser habilitadas. Os arquivos são nomeados como Invoice_INV[números aleatórios].xls. As notas do resgate, deixadas por esta nova variante são nomeadas como DesktopOSIRIS.bmp e DesktopOSIRIS.htm.

Atualização de 20 de janeiro de 2017. Depois de estar em silêncio por algum tempo, o vírus retorna. Seu distribuidor, Netcurs botnet, tem sido notado para iniciar campanhas de spam. Elas não são gigantescas, mas são, de fato ativas. Hackers elegeram arquivos .zip e .rar para serem anexados como anexos aos e-mails de spam maliciosos. Pesquisadores de segurança estão adivinhando que isso pode ser um início de uma grande campanha de spam.

Atualização de 23 de janeiro de 2017. Mesmo que os pesquisadores de segurança notem alguma atividade do vírus Locky, o número de seus ataques tem reduzido significativamente.

Atualização de 1º de Março de 2018. Uma nova versão do vírus Locky tem sido detectado e sinalizado digitalmente por uma questão de reduzir a possibilidade de vários testes antiameaças de malware detectar em um dispositivo. Esta amostra também utiliza a extensão .osíris.

Atualização de 27 de Março de 2017. Não parece estar muito bem. 2017 parece um pouco lento quando se trata da atividade de Locky. Atualmente, amostras mais persistentes e intrusivas de ransomware ter sido notadas, enquanto Locky parece estar desistindo deseu lugar de glória.

Atualização do dia 24 de abril de 2017. Depois de quase ser rotulado como não ativo, Locky retorna com um estrondo. Ele adotou uma velha estratégia de distribuição. Os Hackers estão espalhando Locky em e-mail. Seus títulos parecem algo como “Recibo de Pagamento”. Geralmente, eles contem arquivos pdf como anexos. Além disso, Recurs bonnet foi selecionado para distribuir Locky.

Atualização de 26 de junho de 2017. O criptovírus Locky tenta ganhar de volta sua antiga glória, mas sua tentativa não saiu conforme o planejado. Controladores do ransomware Locky decidiram derrubar a Internet pela tempestade e cargas mal-intencionadas estão sendo entregues de forma agressiva às pessoas aleatórias. No entanto, os autores esqueceram-se de que as versões mais recentes do sistema operacional Windows foram projetadas para serem mais imunes a vírus. Como consequência, a infeção foi limitada à codificação de arquivos que são encontrados em dispositivos Windows XP ou Vista.

Atualização de 1º de Março de 2018. A mais recente variante de Locky tem sido notada sendo entregue em uma campanha de spam em massa. O criptovírus Lukitus chegou a 23 milhões de e-mails enganosos enviados em 28 de agosto.

Atualização de 18 de setembro de 2017. Uma nova extensão de do ransomware Locky foi descoberta hoje, chamada .ykcol. Alguns usuários infectados com o vírus dessa extensão podem pensar que é um vírus Ykcol, devido às informações falsas publicadas por alguns sites. No entanto, é o mesmo velho vírus Locky, apenas com uma extensão diferente.

Outras Versões do Locky

O sucesso e a relativa alta taxa de infecção do vírus locky original inspirou outros criminosos a criarem vírus ransomware. Eles nem sequer se preocuparam em pensar em um novo nome que fosse muito diferente do locky ou criar alguns avanços tecnológicos, por isso muitas dessas ameaças são muito semelhantes umas aos outras. Além disso, a maioria deles usam a mesma extensão .locky, assim os mesmos métodos podem ser aplicados para decriptografar os arquivos bloqueados.

|

Nome |

Recursos únicos |

Extensão |

|

Originário da Alemanha |

.locky |

|

|

Arquivos destruídos após 72 horas |

.armadilo1 |

|

|

Demanda $500 em Bitcoins |

.locky |

|

|

Preço fixo de 0,4 BTC |

.locky |

|

|

Nota de resgate em espanhol, o resgate é de apenas $10 |

.locky |

|

|

Preço fixo de 0/25 BTC |

.asasin |

|

|

Gera uma extensão complicada com caracteres hexadecimais |

.lukitus |

|

|

Emprega Militares grande encruption, remove arquivos após 48 horas |

.kk |

|

|

Usa a mesma criptografia do Locky |

.diablo6 |

|

|

Preço fixo de 0,5 BTC |

.odin |

Como prevenir o vírus Locky

Nós já mencionamos que o SpyHunter ou Reimage são boas ferramentas que podem eficazmente eliminar infecções da família Locky. No entanto, existem algumas alternativas muito legais, tais como AntiMalware Plumbytes. Ele tem um recurso de proteção em tempo real e, por isso vai ser capaz de parar o vírus. Uma ferramenta ainda melhor que tem um motor dedicado a lutar contra infecções ransomware: IObit Malware Fighter. Mesmo se ransomware encontra o caminho para entrar em seu computador, este software não permite criptografar arquivos.

Ferramentas de Malware remoção automática

(Win)

Nota: julgamento Spyhunter fornece detecção de parasita como Virus Locky e auxilia na sua remoção de forma gratuita. experimentação limitado disponível, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Nota: julgamento Combo Cleaner fornece detecção de parasita como Virus Locky e auxilia na sua remoção de forma gratuita. experimentação limitado disponível,

Como remover Vírus Locky usando o System Restore?

1. Reinicie o seu computador no Modo de Segurança com Janela de Comandos

para Windows 7 / Vista/ XP

- Iniciar → Encerrar → Reiniciar → OK.

- Pressione a tecla F8 repetidamente até a janela de Oções de Arranque Avançadas aparecer.

- Escolha o Modo de Segurança com Janela de Comandos.

para o Windows 8 / 10

- Pressione o botão de Arranque na janela de login do Windows. Depois pressione e segure a tecla Shift e clique em Reiniciar.

- Escolha Resolução de Problemas → Opções Avançadas → Definições de Arranque e clique em Reiniciar.

- Quando carregar, selecione Habilitar Modo de Segurança com Janela de Comandos a partir das definições de Arranque.

Restaurar os ficheiros e definições de Sistema.

- Quando o modo de Janela de Comando carregar, introduza o cd de restauro e pressione Enter.

- Depois digite rstrui.exe e pressione Enter novamente.

- Clique em “Próximo” na janela que apareceu..

- Selecione um dos Pontos de Restauro que estão disponíveis antes do {parasite_name] se ter infiltrado no seu sistema e depois clique em “Próximo”.

- Para arrancar com o sistema clique em “Sim”.

2. Remoção complete do Vírus Locky

Depois de restaurar o seu sistema, é recomendado que examine o seu computador com um programa anti-malware, como Spyhunter e remova todos os ficheiros maliciosos relacionados com Vírus Locky.

3. Restaure os ficheiros afetados pelo Vírus Locky usando Shadow Volume Copies

Se não usa a opção de Restauro de Sistema no seu sistema operativo, há uma hipótese de usar shadow copy snapshots. Eles armazenam cópias dos seus ficheiros do ponto temporal em que o snapshot de restauro foi criado. Normalmente, o Vírus Locky tenta apagar todos os Shadow Volume Copies, por isso este método pode não funcionar em todos os computadores. Contudo, pode falhar em fazê-lo.

As Shadow Volume Copies estão apenas disponíveis com o Windows XP Service Pack 2, Windows Vista, Windows 7, e Windows 8. Há duas maneiras de recuperar os seus ficheiros usando a Shadow Volume Copy. Pode fazê-lo usando a nativa Windows Previous Versions ou através do Shadow Explorer.

a) Windows Previous Versions NativaClique com o botão direito do rato num ficheiro encriptado e selecione a aba Propriedades>Versões anteriores. Agora irá ver todas as cópias disponíveis desse ficheiro particular e a altura em que foi armazenada numa Shadow Volume Copy. Escolha a versão do ficheiro que quer recuperar e clique em Copiar se a quiser gravar nalgum diretório seu, ou Restaurar se quiser substituir o ficheiro existente e encriptado. Se quiser ver o conteúdo do ficheiro primeiro, clique apenas em Abrir.

b) Shadow Explorer

É um programa que pode ser encontrado online gratuitamente. Pode descarregar uma versão completa ou uma versão portátil do Shadow Explorer. Abra o programa. No canto superior esquerdo selecione o disco onde o ficheiro que procura está armazenado. Irá ver todos os ficheiros nesse disco. Para recuperar uma pasta inteira, clique com o botão direito do rato nela e selecione “Exportar”. Depois escolha onde quer que seja armazenada.

Nota: em muitos casos é impossível restaurar ficheiros de dados afetados por ransomwares modernos. Por isso recomendo utilizar um software de backup em rede como precaução. Recomendamos verificar o Carbonite, BlackBlaze, CrashPlan ou Mozy Home.